ML IDS: сетевая система обнаружения вторжений с применением машинного обучения

ML IDS базируется на результатах передовых научных исследований в области применения машинного обучения для обнаружения компьютерных атак. За счет обобщающей способности используемых моделей машинного обучения система позволяет обнаруживать ранее неизвестные атаки (атаки нулевого дня, zero day).

Особенности и преимущества

ML IDS обнаруживает на сетевом уровне широкий спектр веб-атак на основе анализа признаков сетевых сессий.

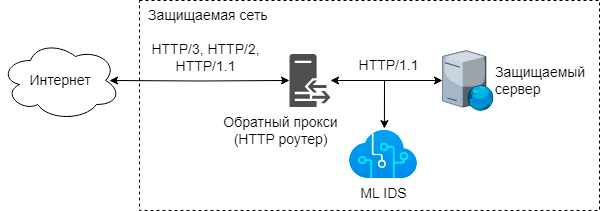

Технология предусматривает работу при использовании как открытого (HTTP), так и защищенного (HTTPS) протокола передачи данных. Инспекция протоколов HTTP/2 и HTTP/3 возможна с применением обратного прокси сервера в защищаемой сети (например, HTTP роутера nghttpx).

При встраивании в существующие сигнатурные средства защиты информации позволяет существенно повысить эффективность обнаружения атак.

ML IDS — это:

- Обнаружение атак во времени, близком к реальному.

- Возможность выявления ранее неизвестных атак.

- Выявление атак без анализа содержимого пакетов (возможность работы на зашифрованном трафике).

- Адаптация под меняющиеся условия (возможность дообучения и выбора оптимальной модели).

- Модульная архитектура, позволяющая наращивать производительность.

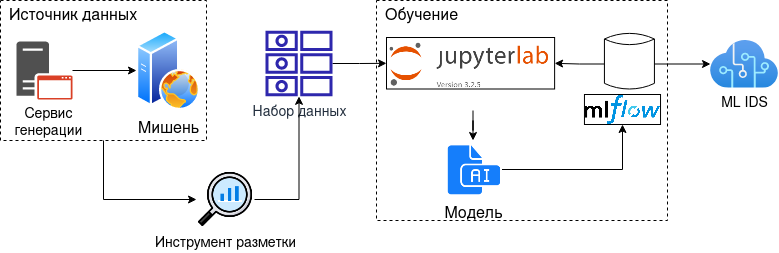

- Наличие процедуры автоматизированного развертывания инфраструктуры генерации и сбора обучающего набора данных.

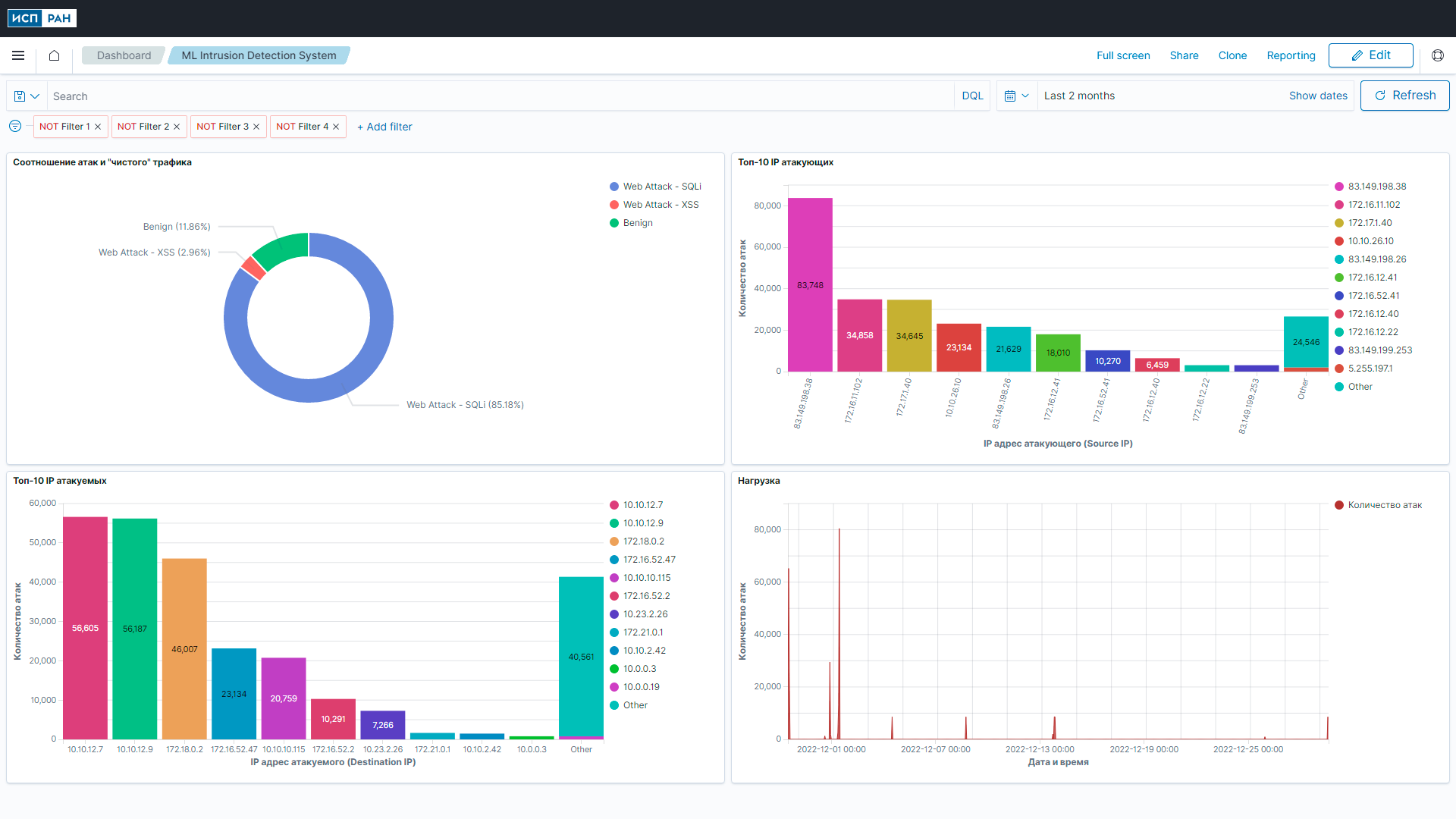

- Удобный веб-интерфейс с результатами работы ML IDS, который может быть легко настроен на отображение необходимых данных.

ML IDS обучена и способна выявлять следующие типы веб-атак: XSS, SQL Injection, Command Injection, Brute Force, Web Shell.

Разработанная модель машинного обучения занимает лидирующее место в мировом независимом бенчмарке «Network Intrusion Detection on CICIDS2017».

Проведенное тестирование и сравнение ML IDS с сигнатурными средствами обнаружения и предупреждения атак с открытыми исходными кодами, такими как сетевая система обнаружения вторжений (NIDS) Suricata и межсетевой экран для веб-приложений (WAF) ModSecurity, показало следующее:

- ML IDS превосходит сигнатурную NIDS Suricata по качеству обнаружения атак при работе с зашифрованным трафиком https;

- ML IDS сопоставима по качеству с сигнатурным WAF ModSecurity.

ML IDS предусматривает возможность использования сигнатурных средств защиты информации как дополнительных источников данных обучения для повышения обобщающей способности модели и качества обнаружения атак.

Для кого предназначена ML IDS?

- Компании, которым требуется контроль и мониторинг сетевых каналов в режиме реального времени.

- Компании-разработчики средств сетевой безопасности (межсетевых экранов, систем обнаружения и предотвращения вторжений).

Поддерживаемые платформы и архитектуры

- Архитектуры: Intel x86-64.

- Платформы: ОС на базе ядра Linux.

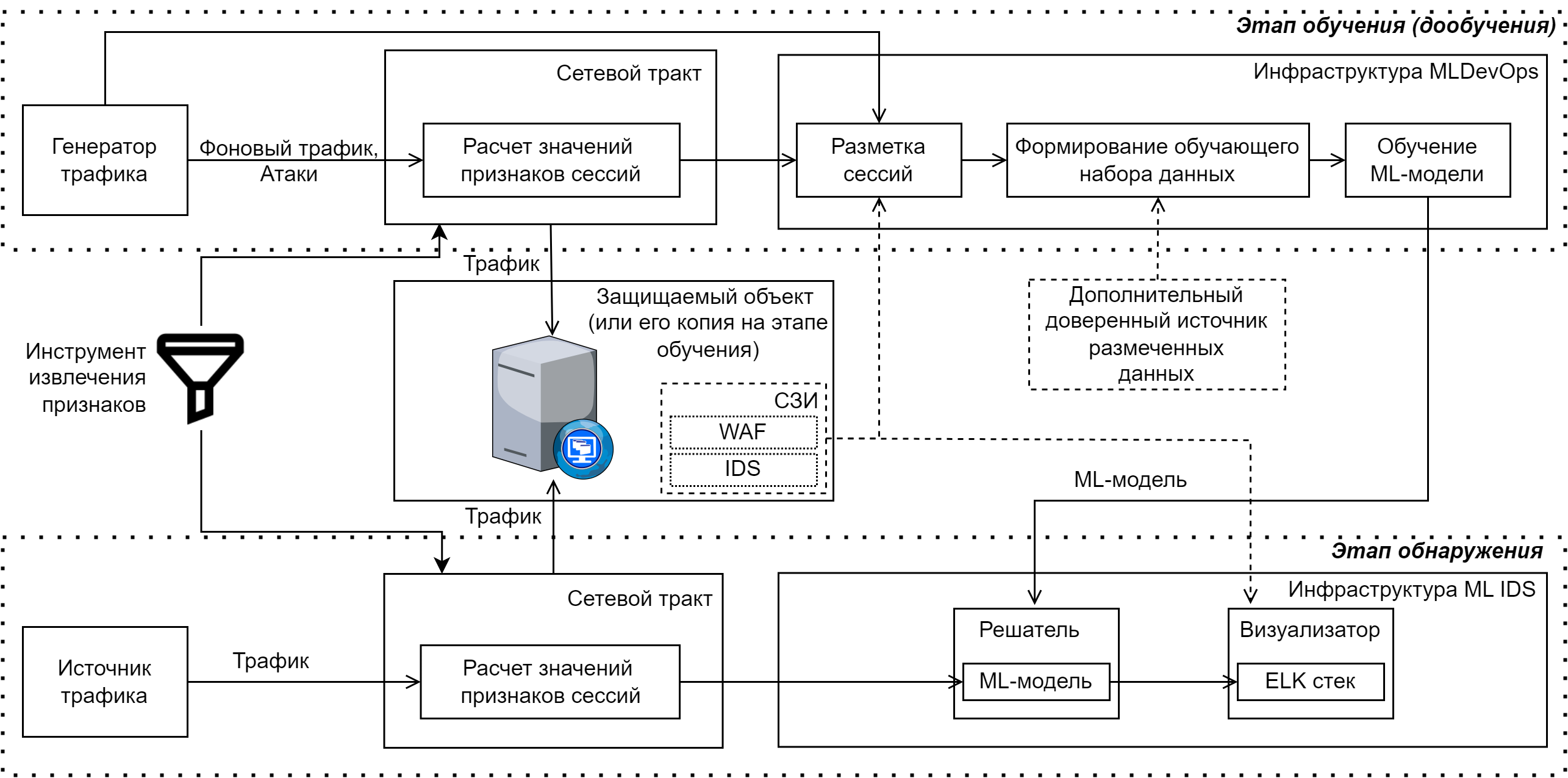

Схема работы

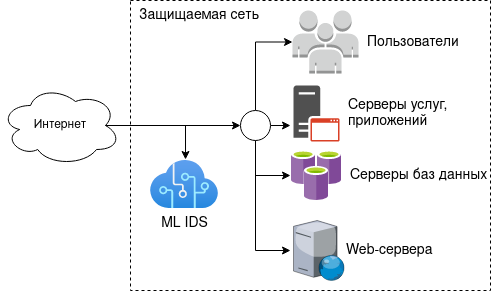

Рис. 1. Архитектура ML IDS

Рис. 2. Схема встраивания анализатора ML IDS в защищаемую сеть

Рис. 3. Вариант встраивания анализатора ML IDS для инспекции протоколов HTTP/2 и HTTP/3

Рис. 4. Схема дообучения ML IDS

Рис. 5. Веб-интерфейс с результатами работы ML IDS

Рис. 6. Схема работы ML IDS

Публикации

- Горюнов М.Н., Мацкевич А.Г., Рыболовлев Д.А. Синтез модели машинного обучения для обнаружения компьютерных атак на основе набора данных CICIDS2017. Открытая конференция ИСП РАН им. В.П. Иванникова, 2020.

- Гетьман А.И., Горюнов М.Н., Мацкевич А.Г., Рыболовлев Д.А. Методика сбора обучающего набора данных для модели обнаружения компьютерных атак. Открытая конференция ИСП РАН им. В.П. Иванникова, 2021.

- Гетьман А.И., Горюнов М.Н., Мацкевич А.Г., Никольская А.Г., Рыболовлев Д.А. Применение глубокого обучения для обнаружения компьютерных атак в сетевом трафике. Открытая конференция ИСП РАН им. В.П. Иванникова, 2023.

- Гетьман А.И., Горюнов М.Н., Мацкевич А.Г., Никольская А.Г., Рыболовлев Д.А. Состязательные атаки против системы обнаружения вторжений, основанной на применении методов машинного обучения. Проблемы информационной безопасности. Компьютерные системы. № 4, 2023. Привет, ещё предлагаю хабропост на сайт тоже добавить.

- Хабропост: Мы так и не смогли защитить свою модель машинного обучения от состязательных атак.

Разработчик/участник

Перейти к списку всех технологий